Treinamentos - Consultoria - Freelance

Treinamentos - Consultoria - Freelance

Focada em fornecer um amparo para os desenvolvedores de meios de pagamentos iniciantes no ramo, a IC2Tech foi fundada para oferecer a praticidade das aulas remotas com toda a infraestrutura das aulas presenciais!

Disponibilizamos maquinas virtuais, documentos de leitura, roteiro passo a passo das aulas e desafios. Além de um acompanhamento imersivo e em tempo real com nosso melhores tutores!

A indústria de cartões de pagamento foi organizada basicamente em torno de bandeiras, emissores e credenciadoras, mas ganhou cada vez mais complexidade à medida que os consumidores começaram a usá-los em suas compras do dia a dia, os vendedores aceitaram a modalidade em seus negócios e novas empresas prestadoras de serviço passaram a fazer parte do processo de uma transação.

Uma forma de entender como o setor de pagamentos evoluiu ao longo do tempo é pensar na expansão de uma rodovia. “Uma pequena estrada foi construída no início dos anos 1950 nos Estados Unidos, com fluxo limitado regionalmente e destinada a poucos passageiros e empresas de transporte. Com o passar do tempo, essa estrada tornou-se uma grande "highway", passou a ter conexões com outras regiões e países, atraiu o interesse de novas transportadoras e recebeu mais viajantes.”

Surge a Diners Club nos Estados Unidos, com uma vantagem bem interessante: possibilitar que os clientes utilizem apenas um cartão em diferentes estabelecimentos.

O cartão de crédito chega ao Brasil, trazido pelos empresários Horácio Klabin e Hanus Tauber. Que lançam no mercado brasileiro o Diners Club.

Mais empresas de crédito se interessam pelo mercado e criam suas próprias versões deste produto, como American Express e Bank Americard.

Um grupo de 17 bancos estaduais se unem em Nova York e fundam a Interbank Card Association (ICA), que não era dominada por uma única instituição e que possibilitaria um cartão de crédito aceito em vários estados.

A ICA se associa a outro grupo de bancos, passando a adotar o nome de Master Charge. Também neste ano a franquia Bank Americard se converteu a uma associação chamada National Bank Americard Inc. (NBI).

A associação National Bank Americard Inc. passa por uma reestruturação e adota o nome de Visa, como conhecemos até hoje.

O grupo de bancos denominado Master Charge, também se reestrutura para acompanhar as movimentações de mercado, sendo chamando agora de MasterCard.

Até este ano as transações efetuadas no crédito eram pagas ao estabelecimento em 2 dias a uma taxa de 8%, como em qualquer outro país, porém devido à instabilidade econômica que o Brasil estava enfrentando e a alta inflação foi ofertado uma taxa de 2% para liquidação em 30 dias, modelo que se mantêm até hoje para nós.

Surgem as primeiras adquirentes no Brasil: Visanet - inicialmente administrada por Bradesco, Banco do Brasil, ABN e Visa - que aceitava exclusivamente a bandeira Visa; e Redecard - detida por Citibank, Itaú e Unibanco - que era a única credenciadora da bandeira Mastercard.

Este foi um ano de muitas mudanças no mercado de cartões: bancos americanos que eram estaduais passaram a ser aceitos além das fronteiras, facilitadores passaram a permitir que cartões fossem usados em compras online, e surge o produto "parcelado sem juros", e a expansão das redes de equipamentos POS.

Encerra-se a exclusividade entre Redecard e Mastercard, permitindo outras credenciadoras a emitir cartões utilizando a bandeira.

Ocorre o fim da exclusividade entre Cielo(antiga Visanet) e Visa possibilitando todos os credenciadores do Brasil aceitem as principais bandeiras do mercado. Motivo que representou o surgimento de novas adquirentes nacionais e estrangeiras.

O cartão com chip EMV é empregado com mais frequência nos cartões que até então continham apenas tarja magnética, para evitar fraudadores que utilizavam "skimmers", os famosos "chupa-cabra", que conseguiam ler a tarja magnética do cliente.

Surgem grandes players no mercado, como o PagSeguro do grupo UOL, que acaba se tornando adquirente; Mercado Pago, do Mercado Livre; e Moip, comprada em 2016 pela Wirecard e vendida em 2020 para a PagSeguro.

Cresce no mercado novas oportunidades de pagamento, como as carteiras digitais como ApplePay e GooglePay que emulam um cartão por aproximação. Além do PIX, mecanismo criado pelo governo federal para transferências instantâneas.

Já contamos com cartões de bandeiras internacionais, nacionais e regionais, emitidas por mais de 750 emissores. E uma infraestrutura de mais de 25 adquirentes nacionais e 200 sub-adquirentes.

Toda essa evolução no setor, feita para garantir mais segurança, agilidade e simplicidade, levou ao surgimento de outros negócios na cadeia de pagamentos. Em primeiro lugar, a transação só acontece quando um emissor entrega um cartão para o comprador. Mas não um simples cartão. Um fabricante insere um chip com informações e parâmetros sobre o portador e o tipo de plástico. Empresas especializadas ainda fazem a marcação dos dados no próprio cartão, para identificar informações do usuário. A entrega do cartão ao portador ainda exige uma logística com alto nível de segurança no transporte, para que ele não caia nas mãos dos fraudadores.

Prestadores de serviços especializados vendem, principalmente aos estabelecimentos com mais de um ponto de venda, o “pin pad”, equipamento que está integrado à frente de caixa e conectado ao sistema de captura chamado “TEF” (Transferência Eletrônica de Fundos). Na própria comunicação entre as diferentes empresas do mercado, as informações são encaminhadas criptografadas e, portanto, é preciso um hardware, conhecido como “HSM” (Hardware Security Module), de uma prestadora de serviço especializada que venda essa solução. Já a liquidação da transação é realizada em uma “clearing house”, isto é, em uma câmara de liquidação, que no caso do Brasil é a Câmara de Pagamentos Interbancários (CIP).

Essa indústria se tornou, de certa forma, como uma “máquina de Goldberg”, em referência ao inventor e cartunista Reuben Goldberg (1883–1970). Que desenhava máquinas extremamente complicadas, com vários equipamentos interligados de maneiras diferentes e inusitadas, mas que executavam tarefas extremamente simples, como acender uma lâmpada ou encher um copo com água.

A melhor maneira de entender o EMV é pensar em uma transação como uma conversa entre o cartão e o terminal. Com troca de informações, estados, valores e segredos.

O terminal tem duas checklists: Uma chamada de “Terminal Verification Results” ou TVR, e outra chamada de “Terminal Status Informations” ou TSI.

Durante a conversa, o terminal marcará determinados itens em sua lista de verificação TVR para garantir que não faça nada errado como aceitar um pagamento fraudulento, enquanto marcará itens em sua lista de verificação TSI para acompanhar onde a transação está durante processo.

Durante a primeira etapa, o cartão é energizado e o terminal fica comparando a aplicação do cartão com uma tabela pré-carregada de aplicações conhecidas.

Caso exista mais de uma aplicação disponível, uma tela é mostrada ao portador para escolher qual deseja usar. Geralmente os cartões contem uma aplicação de débito e uma de crédito, mas é possível que tenha várias aplicações.

Durante esta etapa, o terminal limpa as listas de informações de status de transação(TSI) e resultados de verificação de terminal(TVR)

O TSI é uma matriz hexadecimal de bits com tamanho de 2 bytes que registra quando uma determinada etapa ou processo foi executado, como, por exemplo, a validação da integridade de dados e se foi realizada uma verificação de portador.

O TVR é uma matriz hexadecimal de bits com tamanho de 5 bytes que registra os resultados das verificações de risco. Esta matriz será usada para determinar como proceder com a transação durante a etapa de “análise de ação do terminal”. Nela estão presentes informações como: se é a primeira utilização do cartão, se o PIN deverá ser verificado no emissor ou no próprio terminal, se a aplicação do cartão passou da data de validade, entre outras.

Agora o terminal precisa determinar duas coisas:

Para responder a estas perguntas, o terminal emite o comando para obter opções de processamento(GPO), e então o cartão responde com o perfil de intercâmbio de aplicações(AIP) e o localizador de arquivos da aplicação(AFL).

O AIP é uma matriz hexadecimal de bits com tamanho de 2 bytes que indica os tipos de funções suportadas pelo cartão. E o AFL é essencialmente uma lista de registros que o terminal deve ler do cartão para usar essas funções.

Depois que o AFL é retornado, o terminal emite um ou mais comandos “Read Record”. Cada comando “Read Record” solicita um registro do cartão.

Cada item presente na lista AFL tem 4 bytes. O primeiro byte é o “Short File Indicator” ou SFI, este byte é uma referência a um registro no cartão.

O segundo e terceiro bytes delimitam o primeiro e o último registro a ser lido. Imagine uma entrada AFL: “0E 01 03 02”. Esta entrada requer que o terminal solicite os registros 1, 2 e 3 do arquivo 0E. (Esses números estão em hexadecimal, uma notação comum em EMV)

O quarto byte indica quais registros serão incluídos no processo de autenticação de dados. Em nosso exemplo: “0E 01 03 02”, isso significa que serão utilizados os registros 1 e 2.

A etapa de “data authentication” não precisa ser executada imediatamente após ler dados do aplicativo, ela só precisa ser executado entre ela e a etapa de análise de ação do terminal.

O AIP recuperado durante a etapa de Inicialização da Aplicação indica qual tipo de “Offline Data Authentication”(ODA) o cartão suporta. Existem três formas de autenticação de dados offline:

A Autenticação de Dados Estáticos valida que os dados do cartão não foram alterados de forma fraudulenta desde a personalização. Uma assinatura digital é criada usando determinados dados específicos do cartão. Quando o SDA é realizado, o terminal utiliza a chave pública do emissor armazenada no cartão, para validar a assinatura digital.

A Autenticação de Dados Dinâmicos é considerada mais segura que o SDA. No modelo DDA, o cartão possui uma chave que cria a assinatura digital dinâmica, válida apenas para uma autenticação, utilizando dados do cartão e dados únicos do terminal. O terminal então usa a chave pública do chip EMV, armazenada no cartão para validar sua assinatura digital.

A Autenticação de Dados Dinâmicos Combinados, é feita a partir da geração da assinatura digital combinada com a geração do criptograma do aplicativo do cartão para garantir que o criptograma do aplicativo veio de um cartão válido. O cartão cria a assinatura digital dinâmica usando, dados gerados pelo cartão e dados do terminal.

O tipo de autenticação executada dependerá dos tipos suportados pelo cartão e pelo terminal e conforme a lista de prioridades a seguir:

Durante a etapa de leitura dos dados da aplicação, o AFL indicou quais registros seriam usados para autenticação de dados. O terminal, usando qualquer um dos três tipos de ODA, autentica esses dados.

Se o cartão e o terminal não suportarem nenhum destes tipos, o terminal marcará em sua checklist TVR que a autenticação de dados offline não foi executada.

Se a autenticação de um deles falhar, também será descrito no “Terminal Verification Results” qual tipo de ODA falhou.

Uma vez que uma das formas de autenticação foi executada, o terminal marcará na sua checklist TSI esta informação.

Tanto o cartão quanto o terminal possuem um número de versão para as aplicações de pagamento. Este número é prescrito para cada bandeira (por exemplo, Visa, Mastercard, etc...).

Durante a etapa de leitura de dados, o cartão terá recebido o registro “Application Usage Control”(AUC). Essa informação em formato hexadecimal de bits com tamanho de 2 bytes informará ao terminal se o cartão:

O terminal então verifica se a transação que está processando é permitida pela AUC ou não. Se não for permitido, a informação "serviço solicitado não permitido para produto de cartão" será listada no TVR.

Às vezes, é emitido um cartão que ainda não é válido no momento da emissão. Isso pode ser definido no cartão em um registro que define a partir de quando aquela aplicação começará a ser valida.

Se o cartão tiver uma data de vigência na aplicação posterior à data atual, o terminal irá anotar no TVR que a aplicação ainda não está efetiva. Caso contrário, nada é definido.

As aplicações têm obrigatoriamente um prazo de validade, fornecido pelo cartão durante a leitura de dados da aplicação. Se esta data for futura, a transação continua normalmente. Caso contrário, será registrado no TVR que a aplicação selecionada está expirada.

A norma EMV oferece ferramentas adicionais para o portador do cartão provar ser o titular legítimo do cartão. Essas ferramentas são chamadas de Métodos de “Cardholder Verification Methods”(CVM) e incluem:

Explicar como cada método CVM funciona é um assunto para outro momento. O mais importante aqui é que alguma forma de validação é executada e os resultados do processamento definirão um número informações no TVR e no TSI.

O objetivo do gerenciamento de risco do terminal é proteger o sistema de pagamento contra fraudes. O risco de fraude é menor quando o terminal solicita a aprovação online do emissor para uma transação, porém para determinar se a transação precisa ser realizada online, o terminal verifica três coisas:

Até agora, foram adicionadas varais informações ao TVR. Isso foi feito para que o terminal possa usá-lo para decidir sobre qual ação tomar, seja para recusar a transação, concluí-la offline ou concluí-la online.

Esta é apenas uma decisão preliminar, pois terminal deve solicitar ao cartão a confirmação da sua decisão. O cartão no que lhe concerne pode alterar a decisão durante a etapa de análise de ação do cartão, como veremos mais para frente.

Tanto o terminal quanto o cartão possuem configurações que determinam as ações a serem tomadas com base no TVR. As configurações no cartão são chamadas de “Issuer Action Codes”(IAC), e as configurações no terminal são chamadas de “Terminal Action Codes”(TAC). Existem três IACs e três TACs:

O primeiro passo na análise de ação do terminal é realizar uma operação conhecida como "OU" entre os códigos TAC e IAC. Por exemplo:

| Byte | IAC | TAC | Result |

|---|---|---|---|

| Byte 1 | 00110011 | 01010101 | 01110111 |

Vamos supor que este é o código de ação de negação. O resultado de "TAC/IAC - Negada" é então comparado com o TVR utilizando a operação "AND". Se algum campo corresponder, o terminal solicitará a recusa da transação. Por exemplo:

| Byte | IAC/TAC | TVR | Result |

|---|---|---|---|

| Byte 1 | 01110111 | 10010000 | 00010000 |

Como podemos ver no exemplo, o quarto bit da ação de negação e o TVR coincidem. Isso significa que o terminal recusará a transação. Se não houver correspondência entre o TVR e os códigos de ação de negação, o terminal comparará os códigos de ação online.

Se houver correspondência entre os códigos de ação online e o TVR, o terminal solicitará a aprovação da transação online. Caso não houver correspondência entre estes, o terminal prosseguirá a aprovação da transação offline.

Se o terminal quiser aprovar a transação online - por exemplo, em casos em que o estabelecimento não permite transações offline - mas não tiver sido barrado na etapa anterior, o terminal verificará os códigos de ação padrão, e se houver correspondência entre os códigos de ação e o TVR, o terminal solicitará a recusa da transação.

Independentemente da decisão tomada pelo terminal, ele deverá solicitar a confirmação para o cartão usando o comando “Generate Application Cryptogram” (1º GenAC). Neste comando, ele questionará se deve: recusar, aprovar offline ou aprovar online.

Com esta solicitação, o terminal fornecerá ao cartão os dados necessários para a etapa de análise da ação do cartão vista a seguir.

Durante esta etapa, o cartão pode realizar suas próprias verificações de gerenciamento de risco. Como o cartão realiza a gestão de risco está fora do escopo do EMV, pois cada bandeira tem seus próprios critérios. O cartão apenas tem de comunicar os resultados da sua decisão. Este resultado é comunicado usando um dos três criptogramas possíveis:

Caso receba um AAC, a transação agora é concluída com uma recusa offline.

Se o terminal recebeu um ARQC, ele deverá solicitar autorização online ao emissor.

Caso receba um AAC, a transação agora é concluída com uma autorização offline, e o adquirente precisará enviar o criptograma ao Emissor para receber os fundos da transação.

Ao final desta etapa, o cartão fornecerá um destes resultados, com os dados usados para gerar o criptograma. O terminal então irá registrar no TSI que o gerenciamento de risco do cartão foi realizado

Um criptograma é um hash criptográfico de alguns dados relacionados a transação. Apenas o cartão e o emissor conhecem as chaves utilizadas para gerar o criptograma.

O criptograma contém a decisão do cartão sobre o que fazer com a transação: aprovar, solicitar aprovação online ou recusar. Esta é uma informação que não pode ser falsificada.

Assim, o emissor usa o criptograma e os dados nele contidos para confirmar que o cartão é autêntico e que o gerenciamento de risco adequado foi realizado.

O processamento pelo emissor está fora do escopo da norma EMV. Mas espera-se que o este autentique o cartão validando o criptograma ARQC, ele também deverá realizar sua própria gestão de risco e verificar se o titular do cartão possui crédito ou saldo suficientes.

O emissor então responderá com um código de aprovação ou recusa. Neste momento ele também pode gerar um criptograma de resposta usando dados conhecidos do cartão. O cartão pode usar esses dados para verificar se a resposta recebida é realmente do emissor.

O cartão informará ao terminal que ele suporta autenticação de emissor no AIP. Se um criptograma de resposta for recebido e o cartão suportar autenticação de emissor, o terminal solicitará autenticação usando o comando “External Authenticate”. Se a autenticação do emissor falhar a informação de "falha na autenticação do emissor" será gravada no TVR, caso contrario será gravado no TSI que a autenticação do emissor foi realizada.

Em alguns casos, o emissor pode querer atualizar alguns dados do cartão. Isso pode ser feito usando o processamento de script do emissor.

Em resposta ao pedido de autorização, o emissor pode responder com scripts a serem executados no cartão. Eles serão executados antes ou após o segundo comando de geração AC. Isso dependerá das configurações no script do emissor, este processamento pode gerar 3 tipos de resultados:

Se a transação foi enviada para aprovação online e uma resposta foi recebida, o terminal solicitará um criptograma de transação final usando o comando 2º GenAC. Neste caso, o cartão só pode responder com um TC ou AAC. O TC é obrigado a requisitar os fundos ao emissor.

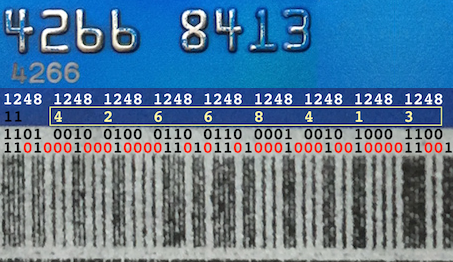

Organização das barras magnéticas na trilha 2

A gravação magnética em fita e fio de aço foi inventada por Valdemar Poulsen na Dinamarca por volta de 1900 para gravação de áudio.

Por volta de 1950, esta fita foi reformulada para a gravação magnética de dados digitais de computador, agora usando fita plástica revestida com óxido de ferro.

Em 1969, um engenheiro da IBM usou ideia da fita magnética para tentar desenvolver uma maneira confiável de prender tarjas magnéticas em cartões plásticos. Porem seus resultados eram sem sucesso, e muitas vezes inaceitáveis por deformar a fita ou suas características serem afetadas negativamente pelo adesivo.

Depois de um dia frustrante no laboratório, tentando obter o adesivo certo, ele voltou para casa com vários pedaços de fita magnética e cartões plásticos. Quando entrou em sua casa, sua esposa estava passando roupas, ele explicou a fonte de sua frustração, a incapacidade de fazer a fita "grudar" no plástico de uma maneira que funcionasse, ela sugeriu que ele usasse o ferro para aquecer a trilha e estampar ela no cartão. Ele tentou e funcionou, criando então o método de identificação e pagamento mais comum até hoje.

Um cartão de tarja magnética é um tipo de cartão capaz de armazenar dados em material magnético anexado a um cartão plástico. A tarja magnética é lida passando-a por uma cabeça de leitura magnética. Os cartões de tarja magnética são comumente usados em cartões de crédito, carteiras de identidade e passagens de transporte. Também podem conter uma etiqueta RFID, um dispositivo transponder e/ou um microchip usado principalmente para controle de acesso ou pagamento eletrônico.

Na maioria dos cartões de tarja magnética, ela está contida em um filme plástico e fica localizada a 5,66 mm da borda do cartão e tem 9,52 mm de largura.

A tarja magnética contém três trilhas, cada uma com 2,79 mm de largura. As trilhas um e três são normalmente gravadas em 210 bits por polegada, enquanto a trilha dois normalmente tem uma densidade de gravação de 75 bits por polegada.

Cada trilha pode conter caracteres alfanuméricos de 7 bits ou caracteres numéricos de 5 bits.

Cada trilha da tarja magnética foi instituída por uma indústria diferente:

Como dito anteriormente, existem até três faixas em cartões magnéticos conhecidas como faixas 1, 2 e 3. Terminais de pagamento quase sempre pegam as informações da trilha 1, ou trilha 2, às vezes ambas, caso uma trilha esteja ilegível.

As informações mínimas da conta do titular do cartão necessárias para concluir uma transação estão presentes em ambas as trilhas.

A trilha 1 tem uma densidade de bits mais alta e é a única trilha que pode conter texto alfabético, portanto, é a única trilha que contém o nome do titular do cartão. Ela é escrita em formato SIXBIT mais um bit de verificação.

| Nome | Tamanho | Descrição | Exemplo |

|---|---|---|---|

| Sentinela inicial | 1 caractere | Indica início da trilha | % |

| Código de formato | 1 caractere | Indica a ISO da trilha | B |

| Número da conta primária (PAN) | Até 19 caracteres | Normalmente corresponde ao número impresso no cartão | 5413330089020037 |

| Separador de campo | 1 caractere | Indica início do nome | ^ |

| Nome do portador | 2 a 26 caracteres | Nome e sobrenomes separados por espaços, ou '/' se necessário | SILVA/FULANO DA |

| Separador de campo | 1 caractere | Indica termino do nome | ^ |

| Data de expiração | 4 caracteres | Data de validade do cartão no formato AAMM | 2512 |

| Código de serviço | 3 caracteres | Regras para aceitação do cartão (Detalhadas abaixo) | 101 |

| Dados discricionários | até 20 caracteres | Informações anti-fraude do emissor | 050930812 |

| Sentinela final | 1 caractere | Indica termino da trilha | ? |

| Verificação de redundância | 1 caractere | Valida que todos os dados foram lidos corretamente |

Esta trilha é escrita com um esquema de 5 bits (4 bits de dados + 1 verificador), que permite dezesseis caracteres possíveis, sendo o intervalo ASCII de 0x30 a 0x39 para os números de 0 a 9, e o intervalo de 0x3A a 0x3F para os seis caracteres ( : ; < = > ? ).

| Nome | Tamanho | Descrição | Exemplo |

|---|---|---|---|

| Sentinela inicial | 1 caractere | Indica início da trilha | ; |

| Número da conta primária (PAN) | Até 19 caracteres | Normalmente corresponde ao número impresso no cartão | 5413330089020037 |

| Separador de campo | 1 caractere | Indica termino do PAN | = |

| Data de expiração | 4 caracteres | Data de validade do cartão no formato AAMM | 2512 |

| Código de serviço | 3 caracteres | Regras para aceitação do cartão (Detalhadas abaixo) | 101 |

| Dados discricionários | até 20 caracteres | Informações anti-fraude do emissor | 050930812 |

| Sentinela final | 1 caractere | Indica termino da trilha | ? |

| Verificação de redundância | 1 caractere | Valida que todos os dados foram lidos corretamente |

A trilha 3 praticamente não é utilizada pelas principais redes mundiais e muitas vezes nem está fisicamente presente no cartão em virtude de ter uma tarja magnética mais estreita. Entretanto, algumas credenciadoras como as de benefícios e alguns bancos a utilizam para informações proprietárias, sendo assim não temos uma padronização de formato

O Código de Serviço é um valor de 3 dígitos codificado na tarja magnética no verso de seus cartões de crédito e débito. Cada número no código de serviço tem um significado bem definido, conhecido pelas bandeiras dos cartões e demais componentes das redes de pagamentos. O objetivo do código de serviço é informar aos terminais comerciais e às redes adquirentes sobre as restrições de uso que o emissor colocou neste cartão.

| Digito | Abrangência | Presença do EMV |

|---|---|---|

| 1 | Internacional | Ausente |

| 2 | Internacional | Presente |

| 5 | Nacional | Ausente |

| 6 | Nacional | Presente |

| 7 | Privada | Ausente |

| 9 | Apenas Testes | Ausente |

| Digito | Autorização |

|---|---|

| 0 | Segue a regra do terminal |

| 2 | Apenas online |

| 4 | Apenas online, exceto em casos de acordo explicito |

| Digito | Restrição | Requisito PIN |

|---|---|---|

| 0 | Sem restrições | PIN obrigatório |

| 1 | Sem restrições | Sem requisitos |

| 2 | Apenas bens e serviços | Sem requisitos |

| 3 | Apenas caixa eletrônico | PIN obrigatório |

| 4 | Apenas saque | Sem requisitos |

| 5 | Apenas bens e serviços | PIN obrigatório |

| 6 | Sem restrições | Solicitar PIN se terminal suportar |

| 7 | Apenas bens e serviços | Solicitar PIN se terminal suportar |

Podemos pensar em pagamentos sem contato como um fenômeno relativamente novo, mas, na verdade, eles existem há mais tempo do que você pensa. A primeira transação contactless ocorreu no Reino Unido em 2007, naquela época você só podia usar um cartão de débito ou cartão de crédito para fazer um pagamento sem contato, mas agora há um número crescente de maneiras de fazer esse pagamento.

Um pagamento sem contato é aquele que não envolve a inserção ou passagem de um cartão em um dispositivo. No caso de cartões de débito ou cartões de crédito, o pagamento é feito colocando o cartão sobre o terminal. Muitas pessoas se referem a "encostar" no dispositivo com seu cartão, contudo não é necessário literalmente encostar o cartão.

Pagamentos sem contato também podem ser feitos com telefones celulares, relógios inteligentes e chaveiros especiais.

O cartão ou dispositivo que você usa para fazer um pagamento sem contato conterá um chip especial reconhecido pelo terminal. O chip emite ondas de rádio captadas pelo leitor. Você saberá que um pagamento sem contato foi bem-sucedido se o dispositivo indicar que a transação foi aceita.

Ao usar um cartão contactless pela primeira vez, a transação poderá ser negada ou você terá que inserir seu PIN por motivos de segurança. Nas demais transações não deve ser requisitado nenhuma forma de autenticação, contanto que o valor da transação não exceda o limite definido pela bandeira.

Qualquer loja ou comerciante que aceite pagamentos com cartão geralmente permite pagamentos sem contato. Isso inclui supermercados, lojas de roupas e eletrodomésticos, bares e restaurantes.

No entanto, muitos estabelecimentos podem restringir os pagamentos sem contato a R$1000,00 por motivos de segurança, enquanto bancos e emissores de cartões podem impor restrições semelhantes.

É sempre melhor verificar ou perguntar com antecedência se uma loja aceita pagamentos sem contato antes de fazer o pedido ou tentar comprar algo com um cartão sem contato.

Dada a facilidade de uso, há preocupações de segurança significativas sobre os cartões sem contato. Para começar, na maioria das vezes você não precisará utilizar um PIN para pagar algo, então um cartão perdido ou roubado pode ser usado por outra pessoa com muita facilidade. Para neutralizar isso, os emissores de cartões permitem apenas uma certa quantidade de transações contactless em um dia e limitam o valor que pode ser gasto em uma única transação sem autenticação a R$ 200,00.

Dispositivos como telefones celulares tem uma camada adicional de segurança exigindo uma senha, impressão digital ou Face ID para desbloqueá-los antes de usar o recurso de pagamento sem contato nele.

Em maio de 2019, o Apple Pay introduziu o recurso “Express Transit/Travel”, que permite que o iPhone seja usado como bilhete de transporte sem precisar desbloquear o telefone, para fins de maior usabilidade. Foi descoberto que esse recurso poderia ser aproveitado para contornar a tela de bloqueio do Apple Pay e pagar ilicitamente usando um cartão Visa em um iPhone bloqueado, funcionando em qualquer leitor EMV, com qualquer valor, e sem autorização do usuário.

Para solucionar este problema foi implementada uma verificação chamada "Relay Resistence Protocol", que considera diversos fatores como distancia entre o cartão ou dispositivo e o terminal; o tempo de retorno e transmissão de informações entre eles, entre outros dados. Posteriormente englobada pela norma EMV para todos os dispositivos de pagamento

Lorem ipsum dolor sit amet, consectetur adipisicing elit. Mollitia neque assumenda ipsam nihil, molestias magnam, recusandae quos quis inventore quisquam velit asperiores, vitae? Reprehenderit soluta, eos quod consequuntur itaque. Nam.

Lorem ipsum dolor sit amet, consectetur adipisicing elit. Mollitia neque assumenda ipsam nihil, molestias magnam, recusandae quos quis inventore quisquam velit asperiores, vitae? Reprehenderit soluta, eos quod consequuntur itaque. Nam.